流量暗刷木马新秀:IECode

时间:2019-11-18 15:24:36 热度:37.1℃ 作者:网络

概述

某视频网站上的一部热播电视剧,播放总量达160亿,据世界银行最新统计数据显示,截止2018年世界总人口数75.9亿,要达到如此高的播放量,平均地球上的人要看2集才能勉强达到,这种动辄上百亿夸张的数据背后,都来自于网络黑产的杰作——流量暗刷。

近期,毒霸捕风系统发现一款功能完善的流量暗刷木马IECode,该木马借助流氓压缩软件Wonrar软件传播开,用户一旦将这类带有木马的软件安装之后,电脑即会根据木马云端服务器的指令,进行网站流量暗刷的操作,所有的配置以及下发的升级文件均进行了加密,从而提升了自身的隐蔽性,目前相关配置中所刷的流量主要为百度搜索风云榜。

分析

流量暗刷这类操作行为本身并没有太大的技术含量,模式也都差不多,大致分为真量和机刷:

真量:指的是人工操作,通常是层层代理分包的模式,顶层代理接到任务订单后,再通过不同的渠道群发布任务,接单者通常为分散的网络兼职者(无业者居多),他们按照任务需求来完成任务(朋友圈积攒、网络投票、链接点击等),这种模式费用高,效率不稳定,但是因为是真人操作,所以不容易被网站风控或者反作弊系统发现。

机刷:指的是程序模拟操作,程序根据指令,模拟人的操作去点击、打开指定的链接、搜索指定的文字、播放指定的视频等,以此“优化”网站的排名、视频的点击率、某些关键词的热度等,但由于是固定模式操作或者点击,也容易被发现从而影响效果,下图就是某网站承接的机刷业务截图:

以我们这次发现的这个流量暗刷木马IECode为例,它整体运行流程如下:

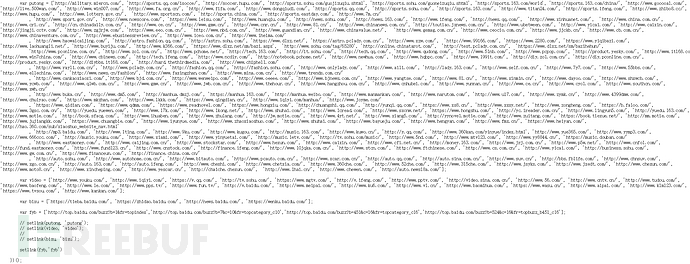

该木马的远程配置服务器地址硬编码于程序中(早期为u1.reqing.cc:6789),连接服务器后,获取到的配置信息解密如下:

配置文件的内容为暗刷操作的具体执行步骤,目前来看主要是访问指定链接(st.apply666.com)中,打开符合ClassName名为fyb的链接,然后再依次打开正则匹配id为51、52、53的链接。该木马除了上述配置中展示的字段外,还拥有以下这些命令字段:

作者在st.apply666.com中,将链接分为了四类,虽然目前只对百度风云榜进行随机的刷量操作,猜测只是统计感染的用户量,当达到一定数量后,后期才会下发新的暗刷指令进行暗刷:

暗刷操作进行时,窗口是隐藏状态,将其显示出来即可看到暗刷的过程,由于暗刷窗口被隐藏,且又屏蔽了窗口的声音,用户很难发现电脑的异常行为,但是当电脑配置不好或者网络不好时,暗刷的窗口则有可能影响电脑的正常使用:

暗刷程序首先会获取页面上,符合配置文件中的正则条判断件的链接数量,然后从中随机挑选指定数量(count字段)的链接进行点击,最终完成刷量操作:

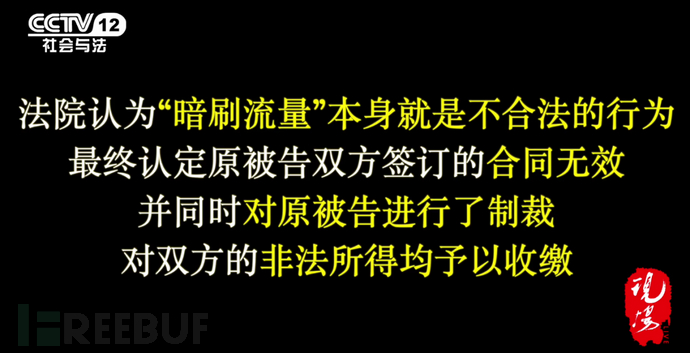

2018年微博上热搜的“紫光阁地沟油”事件就是一起利用热点事件,人为操纵微博热搜榜的刷量,从而结果导致的乌龙事件(误以为紫光阁是一家饭店,结果给带上了地沟油的热搜标签),而在2019的5月,北京互联网法院对一起暗刷流量的案件进行开庭并当庭宣判,认定暗刷流量这种行为,本身就是不合法的行为,这一判决结果也给此类行为敲响了警钟:

在这个流量为王的时代,流量暗刷破坏的是市场的公平原则,同时也侵害了网站方的权益,继而也影响了消费者根据网络产品的受欢迎程度所做出的的抉择,干扰他们做出符合预期的决定,可谓是害人又害己。

MD5:

81087a7b6a23e8aece98940b144cfd69

675afafa5a8891cdcef0076b3534b08e

cff007b161aefba95aec3dffd2bdb483

af28d09a01e37b11e3123e830bc44ae2

URL:

wku1.wmcl.com.cn:6789

u1.reqing.cc:6789

st.apply666.com:7745/core/tongji/index.html

st.apply666.com:7745/core/tongji/end.html

st.apply666.com:7154/tongji/index.html

签名:

Zhengzhou Juruxin Network and Technology Company

PDB:

D:\code\IECode\Release\IECode.pdb