近期医疗相关企业需要特别注意防范勒索病毒攻击

时间:2020-02-06 12:08:56 热度:37.1℃ 作者:网络

一、概述

春节期间,某药品经营企业遭遇勒索病毒攻击,企业多台服务器被加密,影响业务开展。该药品经营企业为保证业务进行,被迫缴纳酬金,结果仅部分文件恢复。

腾讯安全企业应急服务中心对该事件进行调查,发现该企业中的勒索病毒为GarrantyDecrypt家族的新变种Heronpiston Ransomware。GarrantyDecrypt勒索病毒家族最早在2018年下半年被发现,该团伙每隔几个月就会有一次新变种更新发布,先后出现有bigbosshors、nostro、metan、tater等变种。由于采用了RSA+salsa20算法加密,因此一旦被该家族勒索病毒加密便无法通过第三方解密。

目前形式下,医药相关企业已社会宝贵的财富,腾讯安全专家建议相关单位,强化网络安全措施,避免使用弱密码,防止遭遇勒索病毒攻击。

Heronpiston病毒样本分析

1、根据系统语言,会屏蔽部分地区:

哈萨克斯坦、白俄罗斯、塔吉克斯坦、阿塞拜疆、吉尔吉斯斯坦、俄罗斯、亚美尼亚等国不进行勒索活动

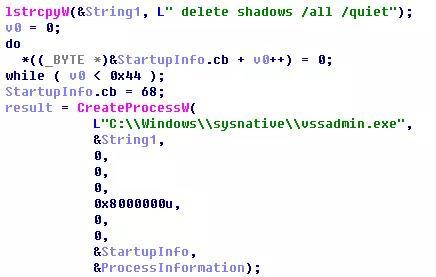

2、关闭卷影服务;

3、设置忽略异常关机修复、关闭断电修复、关闭防火墙;

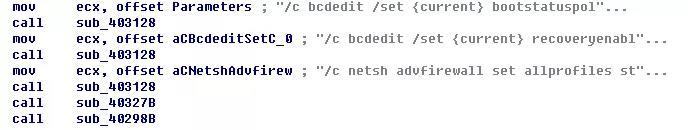

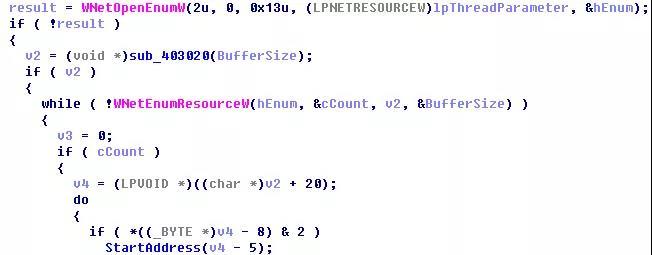

4、加密前,关闭文档、数据库等进程,解除对数据文件的占用,以便进行加密。

关闭的进程列表:

msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, mydesktopqos.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, sqlbrowser.exe, sqlservr.exe, TNSLSNR.EXE, mysqld.exe, MsDtsSrvr.exe, sqlceip.exe, msmdsrv.exe, mpdwsvc.exe, fdlauncher.exe, Launchpad.exe, chrome.exe, oracle.exe, devenv.exe, PerfWatson2.exe, ServiceHub.Host.Node.x86.exe, Node.exe, Microsoft.VisualStudio.Web.Host.exe, Lightshot.exe, netbeans64.exe, spnsrvnt.exe, sntlsrtsrvr.exe, w3wp.exe, TeamViewer_Service.exe, TeamViewer.exe, SecomSDK.exe, schedul2.exe, schedhlp.exe, adm_tray.exe, EXCEL.EXE, MSACCESS.EXE, OUTLOOK.EXE, POWERPNT.EXE,AnyDesk.exe, microsoft.SqlServer.IntegrationServices.MasterServiceHost.exe, Microsoft.SqlServer.IntegrationServices.WorkerAgentServiceHost.exe

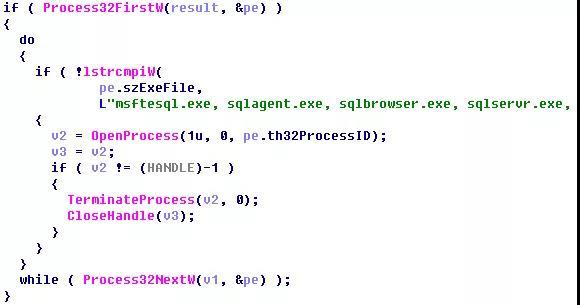

5、会遍历网络资源,进而对工作组内共享的数据文件进行加密

6、在本机加密时,会除Windows目录外的所有文件

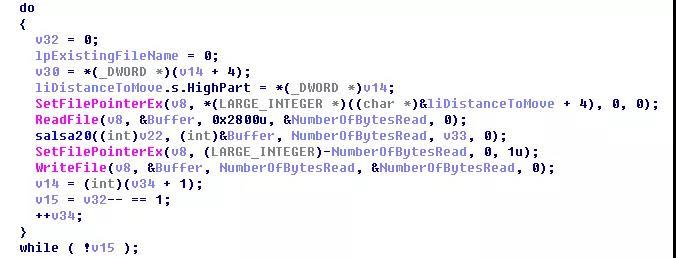

7、使用随机生成的密钥通过salsa20加密算法对数据文件进行加密

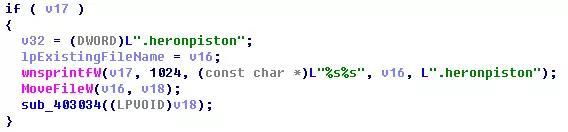

8、文件后缀改为.heronpiston

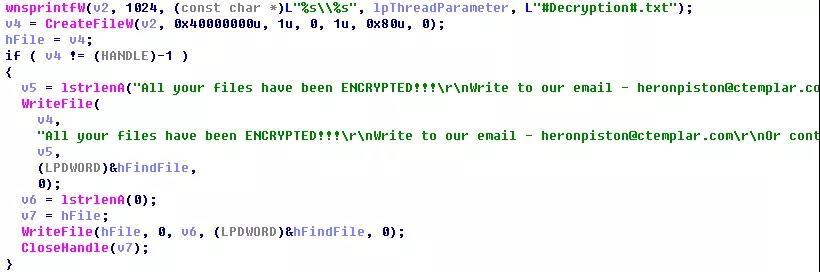

9、留下勒索提示信息

GarrantyDecrypt家族主要通过钓鱼邮件、RDP爆破等方式传播。该药品经营企业也是被一个来自境外的IP通过RDP爆破方式入侵。一旦被RDP入侵后,及时电脑上部署有安全防御措施,也可能会被黑客手动退出,导致防御能力失效。

目前,正值全民对抗疫情的关键时期,医疗相关行业极为珍贵,需要特别重视网络安全问题。一旦企业被勒索病毒攻击成功,可能会导致业务生产遭遇重大损失。

安全建议

腾讯安全专家建议相关企业采取以下措施强化系统安全,避免遭遇勒索病毒攻击:

企业用户

针对RDP爆破方式入侵的重点防御方案:

1.针对该勒索病毒主要通过RDP(远程桌面服务)爆破的特点,建议企业立即修改远程桌面服务使用的弱口令,使用复杂口令可大大减少服务器被黑客爆破成功的机会。

管理员应对远程桌面服务使用的IP地址进行必要限制,或修改默认的3389端口为自定义,配置防火墙策略,阻止攻击者IP连接。

2.服务器使用腾讯御点终端安全管理系统或腾讯电脑管家拦截病毒,并启用文档守护者功能备份重要文档。

3.企业用户可以使用腾讯T-sec高级威胁检测系统(腾讯御界),御界系统可以检测到内网爆破攻击事件增多,及时提醒网管注意。

4.针对RDP爆破的缓解措施:通过修改计算机组策略,限制登录次数,默认为不受限,我们可以将其限制为3-10以内。

操作步骤:

运行,gpedit.msc,打开组策略编辑器,在计算机设置->安全设置->帐户策略->帐户锁定策略,将帐户锁定的阈值,设定的稍小一些。

对于使用Windows 活动目录管理的企业,可以在Windows域中更新策略,强制所有终端统一调整该策略。

通用的安全措施,防止入侵者爆破成功之后在内网横向扩散病毒:

1.建议企业内网关闭不必要的网络端口,降低黑客在内网攻击传播的成功率。如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装腾讯T-sec终端安全管理系统(腾讯御点,https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

IOCs

MD5:

a4b0a2f9dda5466070c3ec176fc5a390

c3000fccb742a8139a4b46215fc70735

d5f70e76c59ff3eaa4db1f5a23954665

70d426dc8498a2ecae79462df6d8ce79

42c217e7b611e821be82f8c5d4e2977b